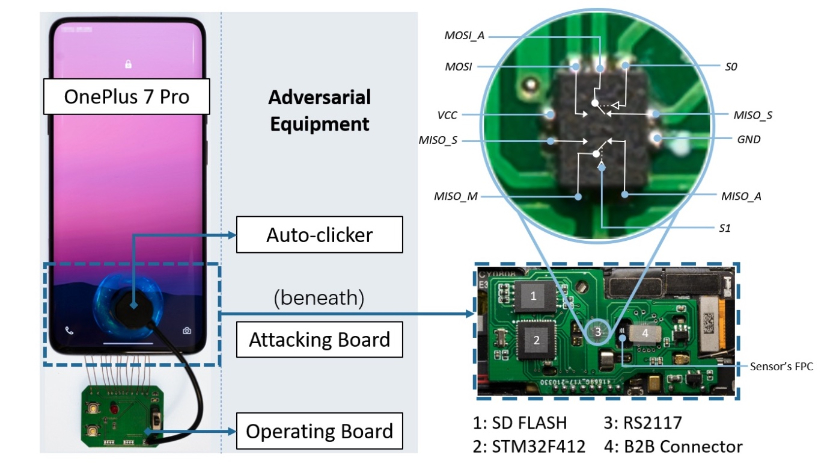

W BrutePrint cyfrowe dane odcisku są podsuwane bezpośrednio do smartfona (wymagane jest otworzenie jego obudowy i podłączenie do płyty głównej).

Z tego też powodu mimo niskiej ceny komponentów potrzebnych do ataku (15$), nie jest on do zrealizowania przez byle kogo - musimy wiedzieć, gdzie na płycie głównej urządzenia się wpiąć oraz jaki jest format danych odcisków palca przesyłanych między skanerem oraz płytą główną. Potrzebujemy też bazy danych odcisków do podsuwania oraz wiedzy o dziurach w zabezpieczeniach Androida czy iOS pozwalających obchodzić limit zeskanowań niepasujących odcisków.

Badacze swoje testy prowadzili głównie na starszych urządzeniach (Galaxy S10+, OnePlus 7 Pro, iPhone 7) z niezbyt świeżymi wersjami systemów operacyjnych (Androidem 8-11 czy iOS 14.4 i 14.5), zapewne z powodu konieczności występowania wspomnianych dziur. W takich okolicznościach oszukanie skanera odcisków zajmowało od 0,73 do 13,89 godzin w zależności od modelu urządzenia.

Warto tutaj przypomnieć, że zarówno iOS jak i Android nie pozwalają odblokować urządzenia odciskiem palca świeżo po uruchomieniu urządzenia (wtedy musimy wpisać hasło / PIN / wzór), więc podłączenie się do płyty głównej musi być zrealizowane “na żywca”.

Więcej szczegółów możecie znaleźć u źródła.

Źródło: Ars Technica